業種・業態を問わず、業務でメールを使用することが当たり前になっている昨今、メールを使った「標的型攻撃」の割合は年々増加傾向にあります。 毎日のようにやり取りをしている外部企業の担当者や社内からのメールであっても、実は攻撃者がそれを装って送信しているかもしれません。

もしかするとあなたの会社もすでに攻撃を受けているかもしれません。あなたの会社で「標的型攻撃メール」を偽物のメールだと見抜ける社員はどれくらいいるでしょうか?

標的型攻撃メールとは

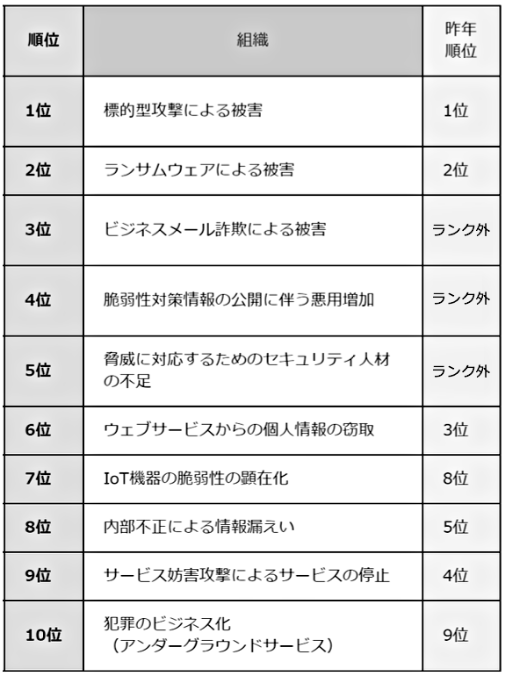

出典: 独立行政法人情報処理推進機構「情報セキュリティ10大脅威 2018」(https://www.ipa.go.jp/security/vuln/10threats2018.html)より

「標的型攻撃」とは、不特定多数を狙った攻撃ではなく、特定の組織や個人をターゲットとして情報を盗み取ろうとするサイバー攻撃のことを言います。

標的型攻撃は、必ずしもメールでの攻撃とは限らず、いわゆるゼロデイ攻撃やバックドアなどの攻撃手法を組み合わせたものもありますが、大きな事件に繋がっている標的型攻撃の発端は、大半がメールによるものであり、これを「標的型攻撃メール」と言います。

「標的型攻撃メール」は、IPA(独立行政法人 情報処理推進機構)が選出した「2017年に発生した社会的に影響が大きかったと考えられる情報セキュリティの10大脅威」において1位となっており、今後最も注意が必要な脅威と言えるでしょう。

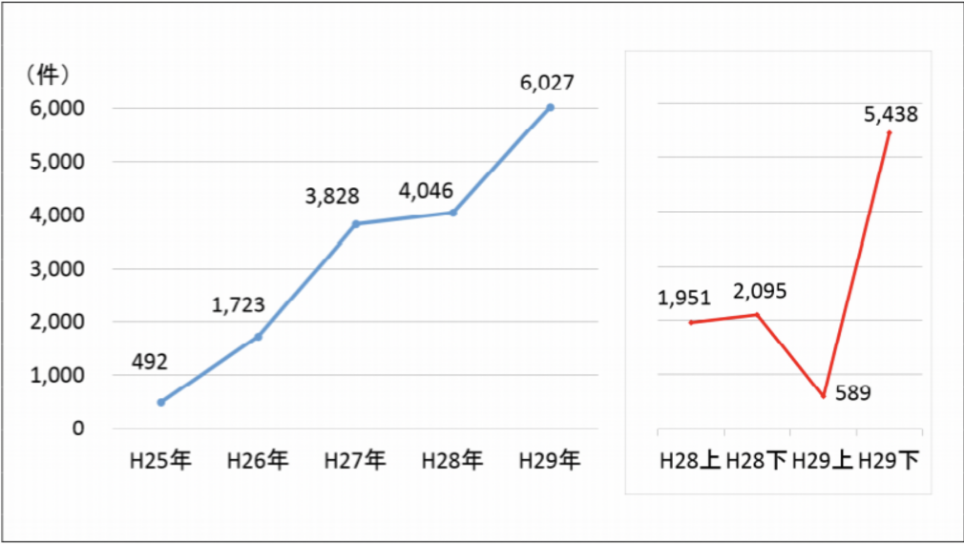

標的型攻撃メールの件数は年々増加傾向にあり、大きなものでは約800万件の顧客情報が漏洩した事件も発生しています。

図2 標的型攻撃メールの件数の推移

出典: 警察庁「平成29年中におけるサイバー空間をめぐる脅威の情勢等について」(https://www.npa.go.jp/publications/statistics/cybersecurity/data/H29_cyber_jousei.pdf)より

どうやって攻撃されるの?標的型攻撃メールの攻撃手口

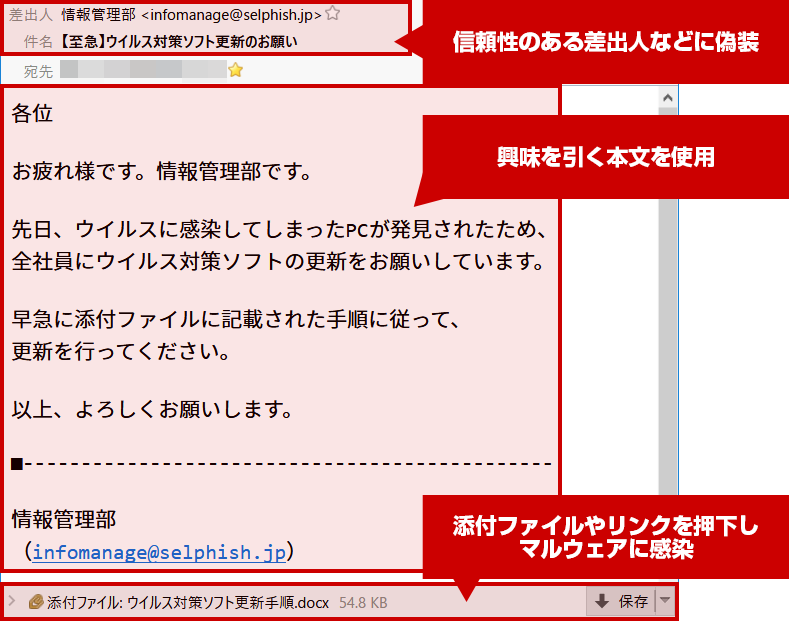

「標的型攻撃メール」を見分けることは簡単ではありません。以前までよく見られた「スパムメール」や「フィッシングメール」であれば、差出人が怪しい、本文が不自然な日本語や他の言語(英語や中国語など)であることから簡単に見抜くことが出来ました。しかし、標的型攻撃メールでは、業務で実際にやり取りしているメールに酷似した差出人や件名、本文、署名が使われているなど、簡単に見分けることができません。

具体的な標的型攻撃メールの例をご紹介しましょう。攻撃者がターゲットとなる会社の社員に対して、取引先の人物になりすまし、「先日の資料をお送りします」といった業務に関連するようなメールを送信します。すると、受信した社員がそのメールを疑うことなく、添付ファイルを開封、または、メール本文中のリンクにアクセスしてしまうことで、マルウェアに感染し、機密情報が流出してしまうのです。

その他にも、一部の社員のみに権限が与えられている機密情報を盗み取るために、その周囲の不特定多数が段階的に狙われるような事例も見られるようになってきています。

標的型攻撃メールの攻撃手法

実際に送信される標的型攻撃メール(イメージ)

標的型攻撃メールによっておこる被害と影響

標的型攻撃メールの件数は年々増加傾向にあり、その中でも送信元メールアドレスの偽装などにより実在人物に成りすますメールが増加しています(警察庁「平成29年中におけるサイバー空間をめぐる脅威の情勢等について」より)。

ここでは、近年大きく事件として取り上げられた代表的な被害事例を紹介します。

不正アクセスによる個人流出事件

大手旅行会社JTBの社員が、取引先に成りすましたメールに添付されたファイルを開封したことで、マルウェアに感染した事件です。JTBのオンラインサービスに登録されていた顧客情報約680万人分のデータが不正アクセスによって流出した恐れがあり、被害として、氏名・生年月日・メールアドレス・住所・電話番号などに加えて、4,300件のパスポート番号が漏洩したことが報じられました。

(株式会社JTB「不正アクセスによる個人情報流出の可能性について」より)

不正アクセスによる個人流出事件

日本年金機構の職員が、フリーメールアドレスから送信されたメールに添付されていたファイルを開封したことで、マルウェアに感染した事件です。メールの件名は「厚生年金制度見直しについて(試案)に関する意見」といった業務に関連する内容でした。年金情報125万件という大量の記録が不正アクセスによって流出した恐れがあり、当時はテレビや新聞などでも大きく報じられ、その信用は大きく傷つきました。被害として、年金記録を管理するための基礎年金番号・氏名・生年月日・住所などが漏洩しています。

(日本年金機構「日本年金機構の個人情報流出について」より)

この2件の被害事例に共通して言えることは、担当者に関係のある実在人物に成りすました標的型攻撃メールからマルウェアに感染させられているということです。

被害を受けることで自社の機密情報や知的財産に関する情報など、何らかの情報を盗み取られてしまうことは先に述べた通りです。しかし、実際の被害事例を見ると、情報が漏洩してしまった顧客や個人は強い不安にさらされ、被害を受けた会社は信頼を大きく失墜し、賠償責任などを問われかねないことから計り知れない大きなダメージを受けることになるのです。

被害にあったら、まずはどうする?

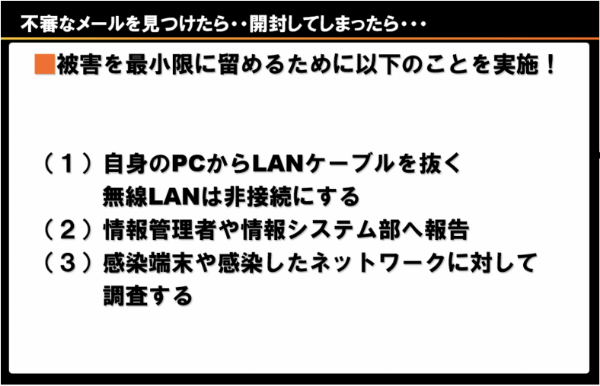

では、実際に貴社の社員が「標的型攻撃メール」の被害にあった場合、まずはどのような対応をしなければいけないでしょうか。原因究明に時間がかかることもありますし、会社ポリシーによっても対応策は変わってきますが、例として以下にいくつかの対応方法をご紹介します。

まずは、これだけ押さえよう!

被害を最小限にするためのチェックシート

- PCからLANケーブルを抜く

- 無線LANは非接続にする

- 感染時の操作履歴などエビデンスを残す

- CSIRTや情報セキュリティ部へ報告する

※原因の特定調査を実施する場合は、証拠の保全のためにCSIRTや情報セキュリティ部への報告を優先しましょう。

※このうち、貴社内に被害の原因を調査できる部門がない場合は、対応可能なセキュリティベンダーに調査を依頼し、原因を究明する必要があります。

なお、このような被害にあったときには、何よりも社員一人一人の対応が重要だといえます。貴社では攻撃を受けた際の社員が対応すべきルールが明確に決まっていますか?また、ルールが決まっているとして、そのルールを社員一人一人に周知・徹底させられていますか?

被害を最小限に抑えるために

先にご紹介した2件の被害事例において、被害を受けた原因は標的型攻撃メールに担当者が気づかず、見分けられなかったことでした。自社のセキュリティ対策を強化することや、社員に標的型攻撃メールを見抜くための教育を実践することで標的型攻撃の被害に遭う確率は大きく減らすことができます。

しかし、社員全員が標的型攻撃メールを完全に見分け、被害を出さなくするのは非常に困難です。被害をゼロにするのは難しいことですが、攻撃を受けた際に社員がどのような対応をすればいいかをルール化し、社員全員に周知・徹底させ、しかもマルウェアへの感染が発覚した際にそれを素早く検知できれば、被害を最小限に抑えることはできます。

標的型攻撃メールへの対策について、以下にまとめてみました。

標的型攻撃メールへの4つの対策

社員が標的型攻撃メールを見抜くための教育

決定

攻撃を受けた際の社員が対応すべきルールの決定

周知・徹底

攻撃を受けた際に社員が対応すべきルールの周知・徹底

感染した場合の調査依頼先を決定

このうち、1番は未然に防ぐ対策であり、2番から4番は被害を最小限に抑えるための事後の対策です。これらの対策を、自社に合った形で取っておくことが最大のリスクヘッジとなります。

ただ、この全てを自社だけで準備することは限界があるかもしれません。その場合は、KDLの標的型攻撃メール訓練サービス”Selphish”を活用いただくことで解決できますので、ぜひお気軽にご相談ください。

なら、こんな対策が、簡単にできます!

なら、こんな対策が、簡単にできます!

でできること

でできること1. こんなメールが簡単に社内で送れます

実際に送られてくる標的型攻撃メールの内容を元にした訓練メールを用いて、簡単にメール訓練をすることができます。

でできること

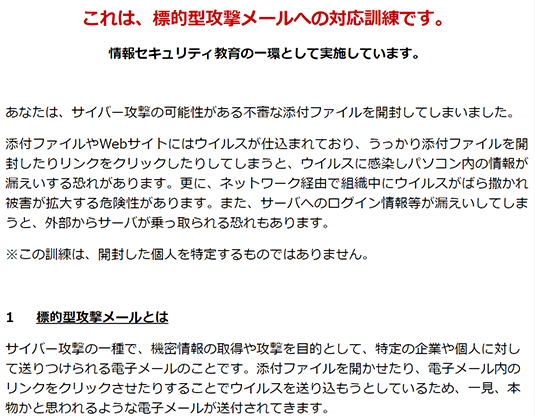

でできること2. 標的型攻撃メールの脅威が理解できます

訓練に参加した社員一人ひとりが、標的型攻撃メールを疑似体験し、脅威への理解を深めることができます。

でできること

でできること3. 標的型攻撃メールへの対応方法を周知できます

訓練メールの開封者に対して、標的型攻撃メールを開いてしまった際の対応方法を教育できます。

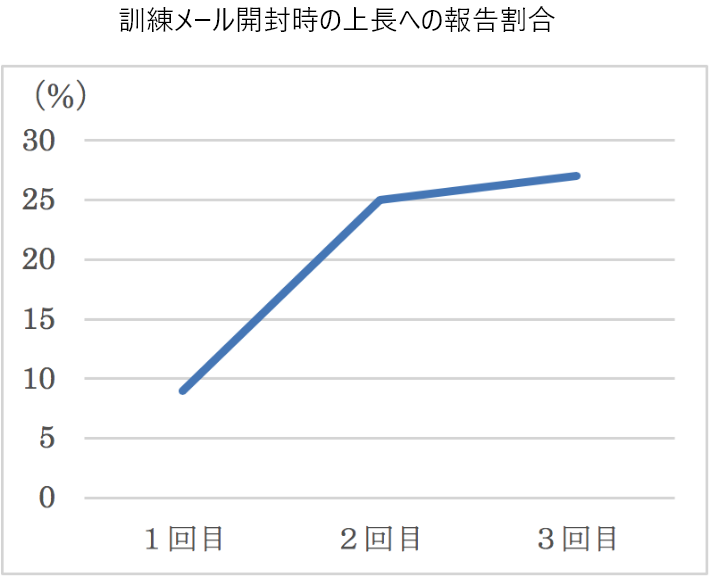

あるIT企業で「標的型攻撃メール」に対する訓練を実施した際に、社員がルールに沿って対応できた割合を表しました。この訓練では「健康診断における再検査のお知らせ」という社員にとって身近な内容をタイトルにしたメールを送ったのですが、約3割もの社員がメールを開封し、本文内のURLにアクセスしてしまいました。

ただ、この3割の社員が開封・アクセスしてしまったという事実よりは、誤って開封・アクセスしてしまった社員がルールに従って上長にその旨を報告した割合がどの程度だったかの方が重要です。この報告割合が低ければ、被害を最小限に抑えることは難しいからです。

訓練メールを開封してしまった

社員教育用のコンテンツ

上の図を見ていただくと、訓練の回を重ねるごとに報告の割合が上昇しているため、ルールの周知・徹底に効果があると判断できますし、実際の被害にあったとしても最小限で抑えることができると期待して良いでしょう。

でできること

でできること4. 標的型攻撃メールへの意識を数値化できる

訓練メールの開封率や、前回訓練との比較など、社員へのトレーニング結果を数値化できます。

まとめ

- 標的型攻撃メールの件数は年々増加傾向にある

- 標的型攻撃メールの被害を完全に防ぐのは困難である

- 被害にあったときのためのルールがあることが大切である

- そのルールが社員に周知徹底されていることが、被害を最小限に防ぐために重要

- ルールの周知と徹底のために標的型攻撃メール訓練サービス「Selphish」が役立つ

このように、あなたの会社もメール訓練を通して、

標的型攻撃メールへの対策を徹底してみてはどうでしょうか。